¿Qué es la piratería de pantalla y cómo puede protegerse?

Es posible que haya escuchado el término «hackeo de pantalla» antes, pero es posible que no esté seguro de lo que significa. La piratería de pantalla o piratería de pantalla táctil es un tipo de ataque cibernético que consiste en tomar el control de la pantalla táctil del teléfono inteligente o la computadora de alguien sin su permiso.

Al tomar el control de su pantalla táctil, los atacantes pueden realizar varias tareas maliciosas. Los atacantes cibernéticos también pueden usarlo para obtener acceso a información confidencial, como contraseñas y nombres de usuario.

Entonces, ¿qué implica la piratería de pantalla? Y lo más importante, ¿cómo puedes protegerte de él?

¿Qué es la piratería de la pantalla de bloqueo?

La piratería de pantalla generalmente se realiza aprovechando la pantalla táctil de un dispositivo. Los atacantes pueden acceder a la pantalla de forma remota o pueden interactuar físicamente con ella y aprovechar las debilidades del hardware o el software. Esto se hace aprovechando la interferencia electromagnética (EMI), el proceso mediante el cual se pueden detectar y manipular las señales eléctricas. Dado que los dispositivos de pantalla táctil contienen una variedad de señales eléctricas, esto los hace vulnerables a EMI. La piratería de pantalla también puede implicar la explotación de fallas en el sistema operativo o el diseño del hardware del dispositivo.

Usando EMI, los piratas informáticos pueden introducir de forma remota puntos de contacto falsos en una pantalla táctil del dispositivo y pueden controlar el dispositivo sin tocarlo.

Una vez que los piratas informáticos obtienen acceso a su pantalla, pueden realizar diversas actividades maliciosas, como cambiar la contraseña de su pantalla de bloqueo, acceder a datos confidenciales, instalar malware y más.

¿Qué es el toque fantasma?

El toque fantasma, también llamado toque de pantalla o toque fantasma, es un tipo de piratería de pantalla táctil que implica el uso de un dispositivo pequeño (por ejemplo, un teléfono inteligente, una tableta o una computadora portátil) para controlar la actividad en la pantalla de otro dispositivo. Aquí es cuando un hacker usa EMI para simular un dedo u objeto falso en la pantalla táctil y puede controlarlo sin contacto físico. Al controlar los movimientos de la pantalla táctil, los piratas informáticos pueden acceder a información confidencial como contraseñas y datos personales sin dejar rastros físicos de su presencia. El toque fantasma también se puede utilizar para iniciar ataques de piratas informáticos, como realizar compras sin el conocimiento del propietario o acceder a cuentas financieras.

Los problemas de Ghost Touch no siempre se deben a piratas informáticos, pero pueden ser indicativos de actividad maliciosa.

¿Cómo se ejecuta el hackeo de pantalla?

Estos son los pasos que toman los atacantes cibernéticos para llevar a cabo la piratería de pantalla táctil con éxito.

Paso 1: busque un lugar adecuado

Los piratas informáticos buscarán un lugar público donde tengan acceso a la pantalla de un dispositivo. Esto podría ser en la sala de espera de un aeropuerto, una cafetería, una biblioteca o incluso en un tren. En tales lugares, pueden usar EMI para acceder a la pantalla táctil de los dispositivos que se mantienen sobre la mesa con la pantalla mirando hacia la mesa.

Paso 2: Instale el equipo EMI

Una vez que el pirata informático encuentra una ubicación adecuada, instala su equipo EMI. Consiste en una antena y un amplificador, que crean señales magnéticas que pueden usarse para interferir con el campo electromagnético del dispositivo de pantalla táctil.

Paso 3: Enviar señales electromagnéticas

Luego, el pirata informático envía ondas electromagnéticas a frecuencias específicas para interferir con las señales de la pantalla táctil y generar toques falsos en la pantalla para controlarla. Los atacantes pueden inyectar impulsos electromagnéticos en los electrodos de la pantalla táctil para que los eventos se registren como eventos táctiles.

Paso 4: acceda al dispositivo

Una vez que el hacker ha capturado e interferido con el campo electromagnético del dispositivo, puede acceder a él y tomar el control. Esto les permite realizar diversas actividades maliciosas.

¿Qué pueden hacer los atacantes usando la piratería de pantalla?

Los hackers de pantalla pueden realizar una variedad de actividades maliciosas en el dispositivo, como:

- Recibir o realizar llamadas : los piratas informáticos pueden acceder a la agenda del dispositivo y marcar números para realizar llamadas o recibir llamadas entrantes.

- Inicie sitios web maliciosos usando el teclado : el pirata informático puede iniciar un sitio web malicioso o una página web y luego escribir comandos en el teclado.

- Instalar malware : los intrusos pueden instalar malware en el dispositivo sin el conocimiento del usuario, lo que les permite acceder a datos confidenciales.

- Interceptar mensajes : el atacante cibernético puede usar la piratería de pantalla para interceptar, leer, escribir y eliminar mensajes del dispositivo.

- Acceder a la información de contacto : los atacantes también pueden obtener acceso a los contactos de un dispositivo, incluidas las direcciones de correo electrónico y los números de teléfono.

- Acceder a cuentas de redes sociales : los hackers de pantalla pueden acceder a las cuentas de redes sociales del usuario y publicar mensajes o enlaces maliciosos.

¿Cuáles son las indicaciones de la piratería de pantalla?

Es difícil detectar la piratería de pantalla en sus primeras etapas, ya que el pirata informático no deja ninguna evidencia física. Sin embargo, hay algunas señales de advertencia que puede tener en cuenta si sospecha que su dispositivo ha sido pirateado.

Al configurar un nuevo dispositivo, por ejemplo, los usuarios suelen guardar sus preferencias y configuraciones. Si nota algún cambio en esta configuración, podría indicar que su dispositivo ha sido pirateado. Del mismo modo, si observa mensajes o llamadas inusuales, es posible que un pirata informático haya accedido a su dispositivo.

Los hackers de pantalla pueden usar grandes cantidades de datos para controlar el dispositivo. Si nota un uso de datos inusualmente alto, es posible que se esté ejecutando algo malicioso.

Y si su dispositivo está emparejado con un dispositivo Bluetooth que no reconoce, esto también podría ser una señal de piratería de pantalla.

Cómo protegerse de la piratería de pantalla

Dados los peligros de la piratería de pantalla, es importante que tome medidas para protegerse y proteger su dispositivo de tales ataques. Aquí hay algunos consejos que pueden ayudar.

Utilice un método de desbloqueo seguro

La forma más efectiva de proteger su dispositivo de los ataques de piratería de pantalla es utilizar un método de desbloqueo seguro. Si su teléfono es compatible con la autenticación biométrica, como la huella digital o el reconocimiento facial, asegúrese de usar eso en lugar de un patrón o PIN.

Habilitar la autenticación de dos factores

La autenticación de dos factores (2FA) es una capa adicional de seguridad para su dispositivo, que requiere que ingrese un código enviado a su dispositivo o número de teléfono además de su contraseña. 2FA asegura que incluso si alguien tiene su contraseña, no podrá acceder sin el código adicional.

Tenga cuidado en lugares públicos

Cuando utilice su dispositivo en lugares públicos, tome precauciones adicionales para asegurarse de que la pantalla de su dispositivo no quede expuesta. Evite dejar su teléfono desatendido y manténgalo fuera de la vista cuando no lo esté usando.

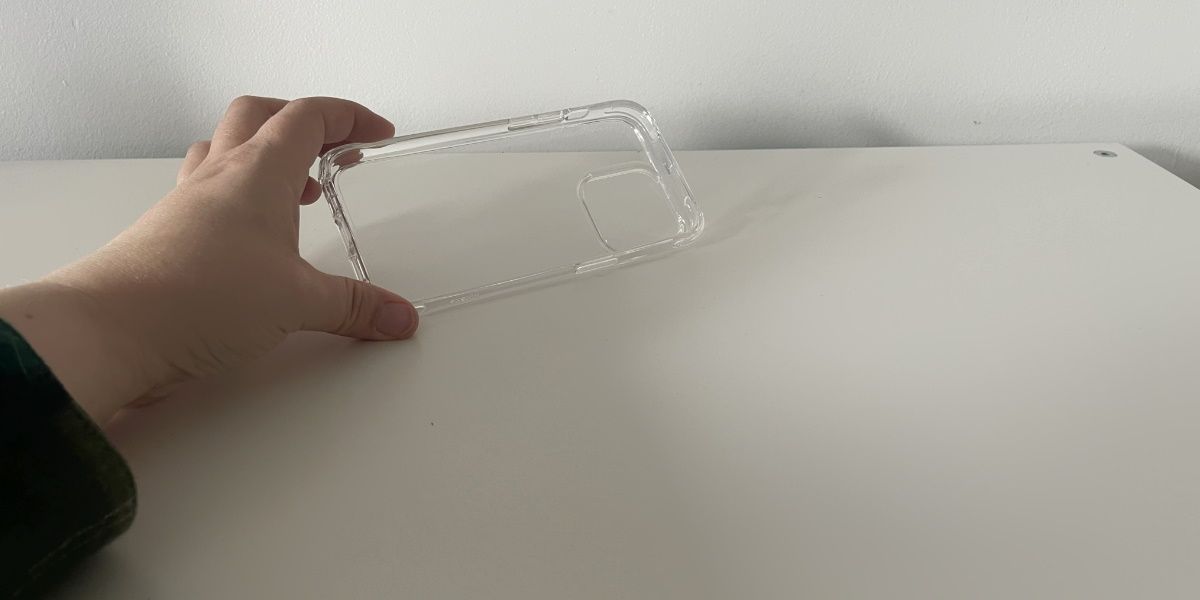

Use estuches no magnéticos

Cuando use un teléfono inteligente, una computadora portátil o una tableta en público, considere invertir en un estuche no magnético. Esto puede ayudar a proteger su dispositivo de actores maliciosos que pueden estar intentando obtener acceso a través de la piratería de pantalla.

Cuidado con la piratería de la pantalla de bloqueo

La piratería de la pantalla de bloqueo puede ser devastadora, por lo que es importante que tome medidas para protegerse. Es esencial que utilice un método de desbloqueo seguro, habilite la autenticación de dos factores, tenga mucho cuidado en lugares públicos e invierta en estuches no magnéticos para sus dispositivos. Siguiendo estos consejos, puede asegurarse de que la piratería de pantalla no sea un problema.

Deja una respuesta